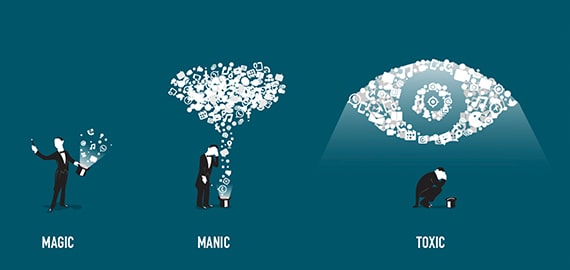

零信任网络安全架构模型5步建立:1. 定义攻击面,2. 制定网络分段计划,3. 制定坚定的政策,4. 创建强大的零信任控制实践。

零信任是一个网络安全架构,要求所有内部和外部网络用户在被授予对应用程序和数据的访问权限之前,都必须对其安全配置和状态进行授权、身份验证和持续验证。

零信任模型是适用于网络连接的“最小特权原则”。“它假设资产和用户将在恶劣的环境中进行交互,就其本质而言,这些环境是不可信的,” BT Americas的 CISO Bryan Fite解释道 。“因此,必须利用控制来抵消这种缺乏信任。”

BARR Advisory的高级顾问 Steve Ryan说,零信任为组织提供了一种保护环境的多层方法。“通过网络分段、细粒度的用户访问控制和持续监控,实施零信任模型的组织能够通过最大限度地减少其环境中易受攻击的区域来降低安全漏洞的风险。” 他补充说,即使攻击者设法进入,零信任模型也需要在网络中的每个入口点重新验证。

建立弹性

无论组织是主要目标、多目标攻击的受害者还是附带损害,如果它使用公共的、不安全的 Internet,它都容易受到攻击。“幸运的是,通过采用零信任原则和控制,可以量化地提高其运营、弹性和繁荣的能力,”Fite 说。

全球咨询公司Protiviti的董事总经理 Nick Puetz 说,零信任提供了一个模型,可以为所有技术层创建适当的风险覆盖。“随着对抗性攻击复杂性的增加,以及可用的熟练资源继续滞后,自动化和编排将在扩展网络运营方面发挥关键作用,”他指出。“现代技术需要现代框架和能力来应对风险。零信任是现代风险缓解的一个例子。”

规划和执行

组织应该通过定义网络能力架构来开始他们的零信任之旅。“不要从特定的技术开始,”Puetz 警告说。“相反,请列举您希望通过技术实现的功能。”

Puetz 建议,评估已经存在的技术。大多数现代网络技术可以轻松集成或已经包含零信任功能。“从小处着手,获得一些快速的胜利,证明模型——爬行、步行、跑步,”他建议道。

全球技术研究和咨询公司ISG的网络安全首席顾问 Scott Riccon表示,决定部署什么以及在哪里部署成为零信任之旅的指南。“不花时间预先建立共同愿景的组织将很快发现由组织内不同团队赞助的众多零信任项目。” 他指出,此类举措最终将达到零信任水平,但仅具有重复功能、更长的项目时间和额外的成本。

在开始他们的零信任之旅时,网络领导者需要记住,任何未完成的区域 很容易变成可利用的差距和接缝。不要陷入虚假的安全感。“你是在减少威胁面,而不是消除它,”Riccon 警告说。

几乎所有网络所有者都已经拥有开始零信任之旅所需的部分或全部构建块。“组织可以通过从现有资产中获得更多价值来加速他们的旅程,”Fite 说。“此外,通过集成、优化和自动化现有控制,组织可以获得在危险物联网中适当转型和发展所需的信心和可信度。”

一种新的哲学

零信任不是您可以购买的技术,也不是您可以雇用的人。“这是一种整体理念,可能需要数年时间才能完全实现,而且许多公司不会完全实现零信任必杀技,”Puetz 说。“把它当作一段旅程,而不是一个特定的目的地,你的期望就会很好地保持一致。”

Riccon说,不要让零信任的新方法阻止您探索它。“改变可能是好的,”他指出。“我们正在从网络安全的拦截和解决基础发展到更先进的战术,使我们能够将球移动得更远更快。”

“每个组织的零信任之旅都会有所不同,”Fite 总结道。

建立五步零信任战略

商业咨询公司Capgemini的全球网络安全产品组合负责人 Joe McMann提供了以下五个步骤来构建零信任网络安全战略。

1. 定义攻击面。 如果您不完全了解您拥有的网络资源以及一切是如何互连的,您将无法设计出合适的保护策略。

2. 制定网络分段计划。包括关键业务功能和所需的网络流量。寻找隔离需要保护的功能,并在受到损害时消除横向移动。

3. 制定坚定的政策。 实施访问控制策略以更好地管理对每个新网段的访问。

4. 创建强大的零信任控制实践。 这些实践应该成为安全手册的组成部分,用于帮助网络团队成员充分了解零信任架构及其工作原理。

5. 建立托管检测和响应策略。零信任是一个重要的概念,应该构建到所有现有的网络架构中。但是不要忘记,管理检测和响应策略对于防止攻击 以及响应网络漏洞仍然是必要的。

原文:https://www.networkcomputing.com/network-security/getting-started-zero-trust-security-network-model

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。