防恶意软件供应商 TrendMicro 在同一时期发布了一些高度相似的报告:他们发现从 2017 年初开始,此类攻击的数量暴增 956%。

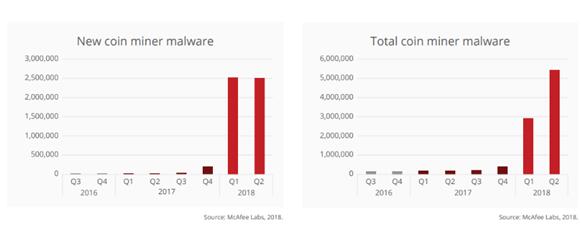

防恶意软件供应商 McAfee 在 2017 年第四季度检测到大约 40 万个加密采矿恶意软件样本,而在 2018 年 1 季度,这一数字蹿升至 290 多万个,增长幅度达到令人震惊的 629%。第 2 季度的增长率为 86%,表明新样本数量再次增加了 250 多万个。

防恶意软件供应商 TrendMicro 在同一时期发布了一些高度相似的报告:他们发现从 2017 年初开始,此类攻击的数量暴增 956%。

更糟糕的是,网络犯罪分子开发的加密采矿恶意软件类型不仅有在受害者的 Windows或 Linux机器上悄悄运行的应用,还有加密货币采矿服务。这些犯罪团体往往悄无声息地在 Web 站点上安装一小段 JavaScript 代码。该代码会利用访问这些站点的任何浏览器的部分或全部计算能力,执行挖矿行为,而系统资源遭到利用的访问者对此一无所知,当然也不会获得回报。这种方法很快便流行起来。2017 年 11 月,据一款热门广告拦截浏览器插件的开发商 AdGuard 报告,浏览器内 Cryptojacking 的增长速率高达 31%。根据几份报告,研究发现有 30000 多个网站运行 Coinhive 之类的加密采矿脚本,全球五分之一的企业受到影响。2018 年 7 月,据 Check Point Software Technologies 报告,他们发现最热门的 10 个恶意软件实例中有 4 个是加密采矿工具。这对全球接近半数的企业造成了影响,加密采矿恶意软件已经取代勒索软件,成为当今规模最大和最流行的网络威胁。

非法加密加密挖如何运作?

为了利用 Cryptojacking 恶意软件来感染目标,网络犯罪分子运用了各种技术,从入侵个人用户 PC 和移动设备,到渗透流行网站,然后将恶意软件扩散到访问这些网站的用户设备。

利用专门设计的网络钓鱼和鱼叉式网络钓鱼电子邮件引诱用户点击恶意链接或打开恶意附件仍然是十分流行且有效的攻击途径。

某些变体包含蠕虫组件,可将恶意软件从一台被感染的机器传播到许多其他通过网络相互连接的机器上。

现在,加密采矿恶意软件分销商仍然在利用 EternalBlue 工具。该工具曾用于繁殖WannaCry 勒索软件,并在 2017 年造成了全球灾难性的感染局面。但是,与勒索软件目标不同,大多数加密采矿受害者对自己被窃取的资源一无所知,只不过隐隐觉得他们的系统性能好像不如以前了。

仿冒软件更新是另一种流行的渗透技术,例如,一种恶意软件下载将自己伪装成 Adobe Flash Player 的合法更新,通过实际更新 Flash 掩盖其踪迹,同时将恶意加密采矿负载注入其中。另一种广泛传播的方法是将恶意采矿脚本注入合法网站或在许多网站上运行的在线广告代码块中。一旦受害者访问这些网站或其加载在线广告的浏览器负载,就会启动加密采矿进程,从而在用户毫无察觉地情况下窃取其资源和利益。

并且,新版本的加密采矿恶意软件会采取更聪明的步骤来隐藏踪迹:只占用受害者 CPU 20% 左右的性能,在用户设备空闲时间执行最占用资源的计算等。因此,这些加密采矿工具仍然可以窃取受害者的资源,并让受害者在很长时间内都难以发觉。

Acronis True Image 可有效捕获Cryptojacker

安克诺斯(Acronis )从未停止在网络保护方面的投入,在加密采矿现象逐渐发展成全球性普遍威胁的过程中,我们始终保持密切关注。为了保护我们的企业和消费者客户的利益,帮助他们防范加密采矿恶意软件,我们在 Acronis Active Protection中扩展了防勒索功能,同时还集成了应对加密采矿恶意软件的技术。Acronis Active Protection 的这一增强版本利用高级机器学习技术来识别和终止在 Windows 上运行的所有已知 Cryptojacking 进程。如果发现加密采矿工具,Acronis Active Protection 会通知机器管理员用户可能存在的非法活动。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。