该公司旗下运营着多个成年人交友网站,此次泄露的数据包括各网站用户的邮箱地址、用户名、密码、用户会员资格、注册日期和最后登录的日期和IP地址。

事件详情

Friend Finder Network,一家提供各种18+服务的公司,于2016年10月被攻击者入侵,公司在20年中收集的逾4亿账户数据遭到泄露。此次事件是Friend Finder第二次遭遇数据泄露,上次是在2015年5月。该公司旗下运营着多个成年人交友网站,此次泄露的数据包括各网站用户的邮箱地址、用户名、密码、用户会员资格、注册日期和最后登录的日期和IP地址。

根据泄露数据索引服务公司LeakedSource提供的分析结果,Friend Finder的几个网站的受害情况如下:

• 主站

o 339,774,493用户

• 视频联通网站

o 62,668,630用户

• 类似《花 花 公子》的成年人杂志

o 7,176,877用户

• 一个1 8 +视频聊天网站

o 1,423,192用户

•一个免费聊天网站

o 1,135,731用户

• 其他未知域

o 35,372用户

总计:412,214,295用户受到影响。

已删除帐户被挖坟?

LeakedSource发现,在此次泄露的账户数据中,许多用户的邮件格式为:email@address.com@deleted1.com。这就表明某些用户删除了账户,但数据却被保存下来了。根据媒体报道,这种格式的邮箱地址不能用来注册上述的网站,也就是说“@deleted.com”是由该公司后台添加的。LeakedSource总共发现了15,766,727个这样的已删除帐户。

密码

Friend Finder Network存储的密码是明文或者用SHA-1加密的。我们在前面也提到,这家公司在去年5月就遭遇过数据泄露,在这样的情况下,他们依然用明文保存新近注册的用户密码,也是匪夷所思。以下是Friend Finder各网站的密码泄露详情:

•主站

o 103,070,536明文密码

o 232,137,460用SHA1加密的密码

o 该网站99.3%的密码已经被LeakedSource破译。

• 视频聊天平台

o 21,422,277明文密码

o 41,209,412用SHA1加密的密码

o 该网站96.8%的密码已经被LeakedSource破译。

•杂志平台

o 495,720明文密码

o 6,678,239用SHA1加密的密码

o 该网站99.9%的密码已经被LeakedSource破译。

• 一个视频交友平台

o 342,889明文密码

o 1,080,303用SHA1加密的密码

o 该网站99.95%的密码已经被LeakedSource破译。

•免费视频平台

o 272,409明文密码

o 863,317用SHA1加密的密码

o 该网站99.96%的密码已经被LeakedSource破译。

总计:99.0%的泄露密码已被破译。

LeakedSource还统计了泄露密码当中最高频的密码。请大家引以为戒!

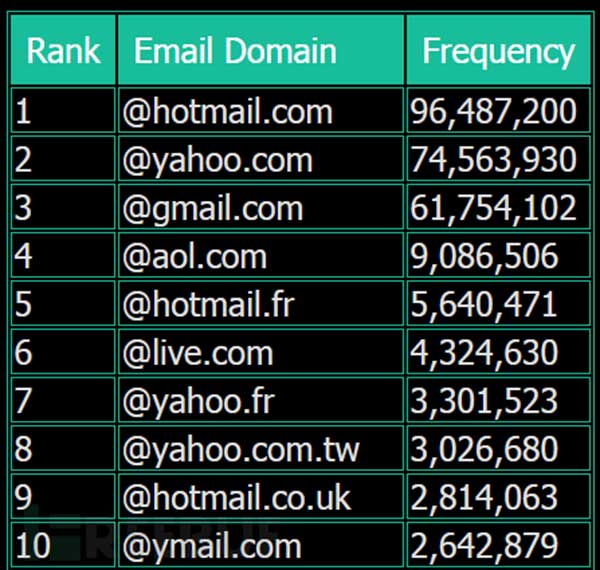

邮箱地址

LeakedSource公布了泄露账户中最频繁使用的邮箱域名。如下表所示:

比较值得注意的是,此次泄露的账户中有5,650个.gov邮箱(政府邮箱)和78,301个.mil邮箱(军队邮箱)。

用户使用语言

那么Friend Finder Network的用户主要使用哪些语言呢?

攻击方式

此次攻击FriendFinder网站的黑客似乎利用了一个本地文件包含漏洞,这个漏洞最早是由安全研究员Revolver报告的。Revolver表示,上述漏洞可允许远程攻击者在目标网站服务器上执行恶意代码。

目前还不清楚此次泄露事件背后的元凶是谁,Revolver不承认参与此次攻击,他认为俄罗斯黑客才是罪魁祸首。

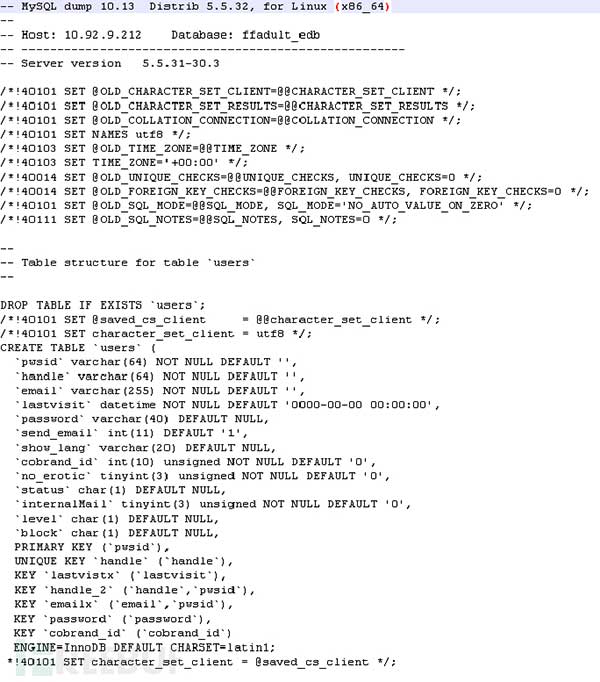

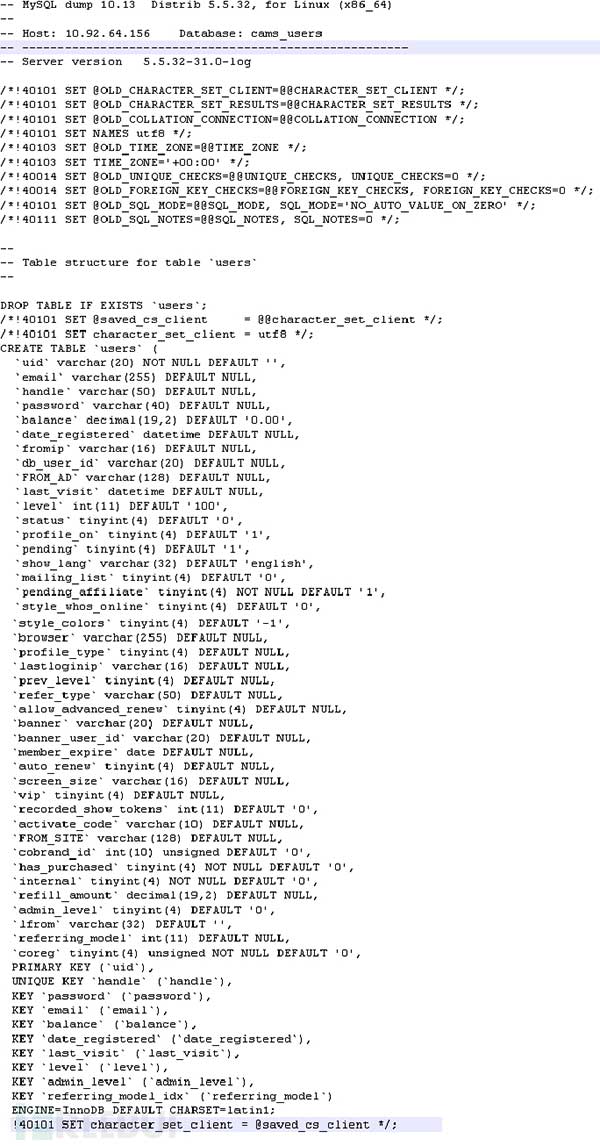

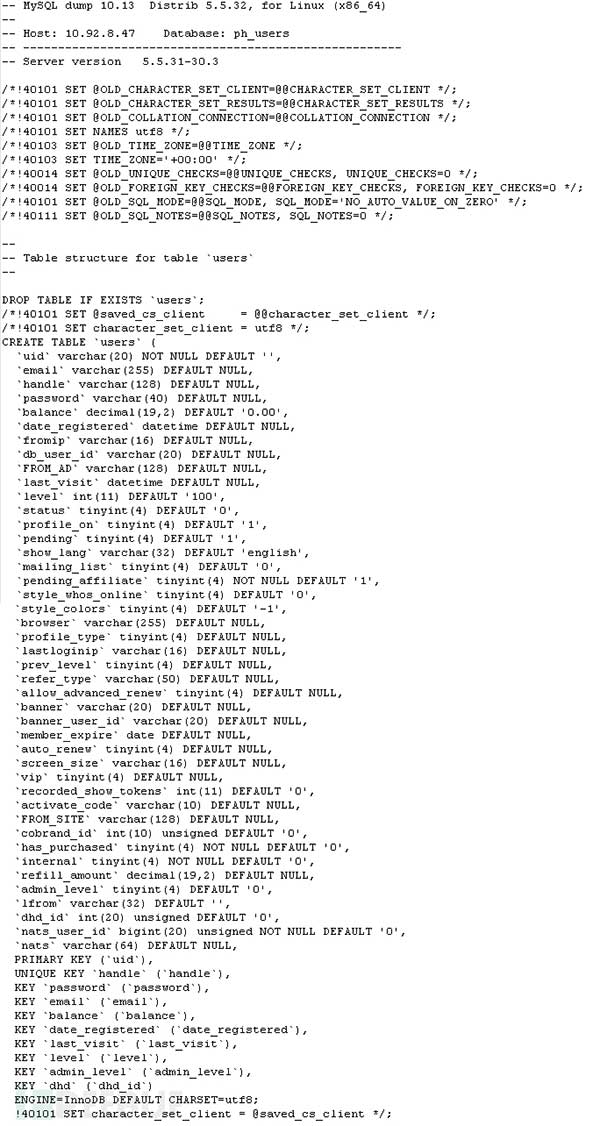

数据表结构

LeakedSource还公布了其几个主要网站的数据表结构,供技术人员参考:

Cams.com:

Penthouse.com:

LeakedSource表示,出于种种原因,此次数据不对大众开放搜索。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。