金山毒霸安全实验室分析发现,坏兔子病毒传播者首先伪造一个Adobe Flash Player有安全更新的假消息,用来欺骗目标用户下载安装。

近日欧洲各国受到坏兔子Bad Rabbit勒索病毒攻击,乌克兰国际机场、俄罗斯三家媒体先中招,德国、土耳其、保加利亚和一些其他国家也随后发现此病毒,同时也引起了国内各界的报道和警惕。

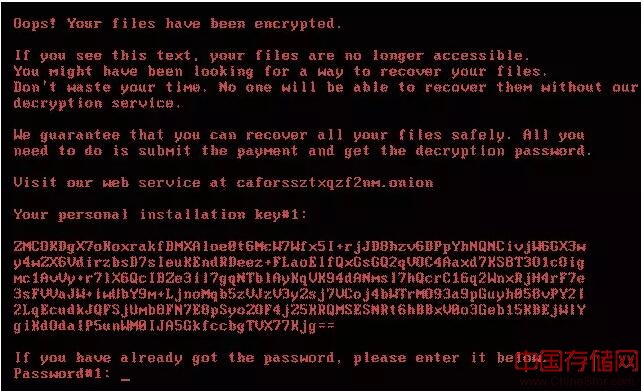

病毒在中毒电脑上弹出索要比特币的对话框

该新闻引起国内安全厂商的高度关注,一些科技媒体也纷纷报道。据金山毒霸安全实验室监测数据,目前,这只Bad Rabbit(坏兔子)勒索病毒并未在中国大陆制造实际感染案例,国内众多安全厂商对这只坏兔子已高度警惕。

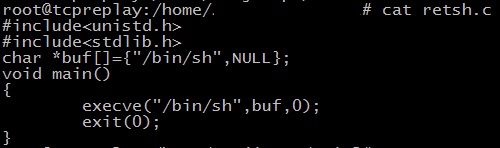

金山毒霸安全实验室分析发现,坏兔子病毒传播者首先伪造一个Adobe Flash Player有安全更新的假消息,用来欺骗目标用户下载安装。一旦安装中毒后,病毒就会加密含以下扩展名的文件:

3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf.der.dib.disk.djvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key.mail.mdb.msg.nrg.odc.odf.odg.odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx.php.pmf.png.ppt.pptx.ps1.pst.pvi.py.pyc.pyw.qcow.qcow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff.vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx.vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.work.xls.xlsx.xml.xvd.zip

和其他勒索病毒不同,该病毒加密破坏后的文档,并不修改文档扩展名,故中毒用户只在病毒弹出索要比特币的窗口或双击打开文档时才会发现系统已遭破坏。

该病毒还会利用局域网共享服务传播,如果局域网内用户较多使用了弱密码,一旦在内网出现感染,就可能造成较大影响。

坏兔子病毒在局域网中通过猜测以下用户名来登录:Administrator、Admin、Guest、User、User1、user-1 、Test、root、buh、boss、ftp、rdp、rdpuser、rdpadmin、manager、support、work、other user、operator、backup、asus、ftpuser、ftpadmin、nas、nasuser、nasadmin、superuser、netguest、alex

坏兔子病毒在局域网传播中猜测以下弱口令来登录:Administrator、administrator、Guest、guest、User、user、Admin、adminTest、test、root、123、1234、12345、123456、1234567、12345678、123456789、1234567890、Administrator123、administrator123、Guest123、guest123、User123、user123、Admin123、admin123Test123、test123、password、111111、55555、77777、777、qwe、qwe123、qwe321、qwer、qwert、qwerty、qwerty123、zxc、zxc123、zxc321、zxcv、uiop、123321、321、love、secret、**、 god

和今年五月份暴发的勒索病毒蠕虫相比,“坏兔子”的传播能力相对有限,金山毒霸昨天已经可以拦截。

综合以上因素,金山毒霸安全实验室估计“坏兔子”勒索病毒不会在国内造成严重破坏,网民只需要及时升级杀毒软件即可有效防御。对于企业网管来讲,宜限制员工使用弱密码共享文件。同时,亦可通过软件限制策略,阻止终端用户随意下载安装软件,来防范坏兔子这样的勒索病毒在局域网内传播。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。