卡巴斯基实验室资深安全研究员Stefan Tanase表示:“过去,我们至少发现有三个不同的攻击组织会使用基于卫星的互联网连接隐藏自身的攻击行动。

卡巴斯基实验室在调查臭名昭著的俄语网络间谍组织Turla时,发现该组织利用全球卫星网络中的安全漏洞实现匿名性,隐藏其攻击行为和地理位置不被发现。Turla是一个复杂的网络间谍组织,其活跃时间已经超过八年。Turla幕后的攻击者在全球超过45个国家感染了数以万计的计算机,其中包括哈萨克斯坦、俄罗斯、中国、越南和美国。目前,卡巴斯基实验室的个人与企业版产品均能成功检测和拦截Turla攻击组织所使用的恶意软件,并已将其检测为:Backdoor.Win32.Turla.*、Rootkit.Win32.Turla.*、HEUR:Trojan.Win32.Epiccosplay.gen和HEUR:Trojan.Win32.Generic。

据了解,受Turla网络间谍组织影响的组织类型包括政府机构和大使馆以及军事、教育、研究和制药公司等。在攻击初始阶段,Epic后门程序会对受害者进行分析。只有针对最为重要的目标,攻击者才会使用基于卫星的通讯机制用于进行后期攻击,这种通讯方式有助于他们隐藏自身踪迹。

卫星通信主要被用作电视广播以及安全通讯,但是,其同样可用于提供互联网访问。这种服务主要用于偏远地区,因为这些地区的互联网接入不稳定、较慢或根本没有相关服务。其中,使用最为广泛,费用最为低廉的基于卫星的互联网接入服务是一种被称为下行连接。

在这种情况下,来自用户计算机的出站请求通过传统线路(有限连接或GPRS连接)进行通讯,而入站通讯则来自卫星。这种技术能够让用户获得相对较快的下载速度。但是,它有一个很大的缺点:所有返回到计算机的下行通讯是未加密的。恶意用户可以使用并不昂贵的设备和软件,轻松拦截用户通讯,访问到用户下载的所有链接和数据信息。

Turla网络间谍组织的不同之处在于其利用了该技术中的漏洞:他们使用这种技术,隐藏其命令和控制服务器(C&C)的位置,而命令和控制服务器是恶意基础设施最重要的一个部分之一。命令和控制服务器是部署在被攻击计算机上的恶意软件的“大本营”。如果找到这些服务器的位置,就能够揭开攻击行动幕后的攻击组织详情。Turla网络间谍组织采用以下手段避免这种风险:

1. 间谍组织首先“监听”来自卫星的下行流量,确认当时正在线使用基于卫星的互联网服务用户的活跃IP地址。

2. 他们会选择一个在线IP地址,用来掩盖命令和控制服务器,而合法用户根本不会察觉。

3. 受Turla感染的计算机会收到指令,将窃取到的数据发送到使用基于卫星的互联网用户的IP地址。数据通过传统线路发送到卫星互联网服务商的远程端口,之后被发送到卫星,最后从卫星发送到被选定的用户IP地址。

有趣的是,攻击者使用合法用户的IP地址接收来自受感染计算机的数据,这些合法用户同样会受到这些数据包,但很少会注意到这些数据包。这是因为Turla攻击者控制受感染计算机将数据发送到那些通常默认关闭的端口,所以合法用户的计算机会丢弃这些数据包。而Turla命令和控制服务器则开放这些端口,能够收到和处理这些窃取到的数据。

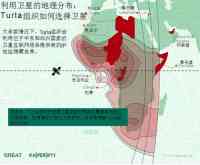

Turla攻击者所采取的策略还有一个特别之处,即他们会优先使用位于中东和非洲国家的卫星互联网连接服务商。根据研究,卡巴斯基实验室专家发现Turla组织使用了位于刚果、黎巴嫩、利比亚、尼日尔、尼日利亚、索马里以及阿联酋等国家的卫星服务提供商的IP。

这些国家的卫星互联网服务提供商所使用的卫星波束通常不会覆盖欧洲和北美区域,这使得大多数安全研究人员很难对这些攻击进行调查。

在谈及这一重大发现时,卡巴斯基实验室资深安全研究员Stefan Tanase表示:“过去,我们至少发现有三个不同的攻击组织会使用基于卫星的互联网连接隐藏自身的攻击行动。其中,Turla网络间谍组织所开发的手段最为有趣和非比寻常。通过利用这种应用广泛的单向卫星互联网技术,他们可以实现高度匿名性。攻击者可以在选定卫星的覆盖范围内任何地方,这一面积可超过数千平方千米。这使得追踪攻击者几乎不可能。随着这种手段的使用变得更为普及,要求系统管理员需要部署正确的防御策略,抵御这种攻击,这一点非常重要。”

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。