安华金和技术专家集中搜集了乌云2015年社保行业泄密安全事件,并对案例进行了简单的分析,情况分类如下。

近日,被各媒体平台曝出的社保行业泄密新闻充斥着大脑。此次事件波及范围已达全国三十余省,数千万社保用户信息或被泄露。这在社保行业绝对是惊天大事。据知情人士透露,社保行业用户已经开始联系安全厂商希望可以尽快获取问题成因和相应的解决方案。

本次泄密事件发生,多围绕社保系统、户籍查询系统、疾控中心、医院等高危漏洞引起,安华金和作为数据库安全防护的领先厂商在社保行业已积累成熟的客户经验,发现国内如补天漏洞库只是寥寥几字带过,乌云上检索了一下,还算比较丰富,有70余条漏洞记载。基于这次事件集中爆发,影响范围广,涉及用户多,安华金和安全专家为大家分析一下到底由哪些因素导致社保行业泄密。

安华金和技术专家集中搜集了乌云2015年社保行业泄密安全事件,并对案例进行了简单的分析,情况分类如下:

|

漏洞提交时间 |

发生城市 |

漏洞原因 |

相关工具 |

其他相关信息 |

|

2015-3-6 |

广东江门市 |

SQL注入 |

sqlmap |

后台使用mysql数据库,应用采用dba连接 |

|

2015-2-25 |

湖北多市: |

|

|

后台使用oracle数据库 |

|

2015-2-22 |

湖北 |

SQL注入 |

sqlmap |

后台使用oracle数据库 |

|

2015-2-16 |

山东日照 |

SQL注入 |

sqlmap |

后台使用mysql数据库 |

|

2015-2-11 |

黑龙江大庆 |

SQL注入 |

无需 |

登录时通过sql注入可以进行万能登录,采用admin' or '1'='1这样的注入方法 |

|

2015-1-26 |

河南新乡 |

已被大量后门程序侵占 |

|

后台采用mysql和postgre数据库,180万人员信息可查 |

|

2015-1-15 |

近百个城市人才网 |

SQL注入 |

sqlmap等 |

|

|

2015-1-20 |

上海市 |

软件编程不严谨 |

|

自己的身份登录成功后,可以看别的身份证号对应的信息 |

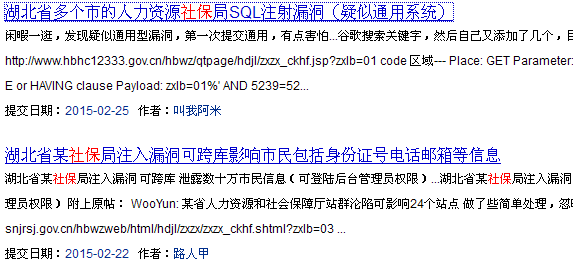

根据以上统计分析,80%以上的问题都是由于SQL注入引起的。以湖北多市发生SQL注入案例,安华金和重点分析如下:

该省的漏洞在2月份被连续两次曝出,相关的攻击方法都是使用的是sqlmap,采用的是简单的SQL注入攻击方法,如:

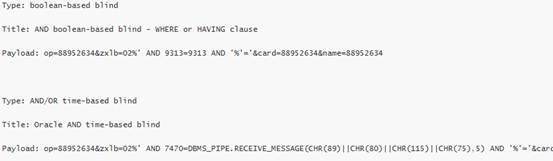

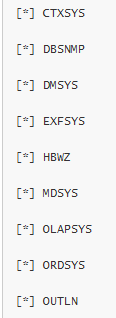

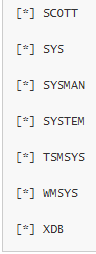

我们可以看到其中采用了9313=9313这样简单的手段,说明了该省对外的社保系统缺乏基本的防护。通过sqlmap的结果可以看到后台数据库为oracle,涉及的数据库有:

这些库当中:HBWZ应该是业务表,XDB、SCOTT、SYS、SYSMAN等都是系统库,实际上从安全的角度,类似于XDB、SCOTT等缺省安装时的库,若没有用可以卸载掉,否则都是安全风险点。

通过已经发生数据泄露的湖北各市数据库结构来看,判断应该是出自同一个开发商提供的系统;作为系统开发商,发生如此严重的泄密事件,需要反思,在软件系统的编程,以及系统的整体安全防护是否为用户尽到了安全责任?

同时作为公民信息拥有者的社保信息化相关机构更需要反思,在提供信息服务时,是否进行了一些基本的数据安全措施?是否对网络状况和数据库的状况,提前经过安全评估?正如微博大V段郎说事大胆点评:既然公民交付了全部个人信息,那么有关部门必须同时具备保护公民这些核心信息不被泄密的能力。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。