Microsoft Exchange Server 2013 包括了信息权限管理 (IRM) 功能,此功能可对电子邮件和附件提供持久联机和脱机保护。

1.关于信息权限管理

信息工作人员每天都会使用电子邮件交换敏感信息,例如财务报告和数据、法律合同、机密产品信息、销售报告和规划、竞争分析、研究和专利信息,以及客户和员工信息。因为用户现在随处都可以访问他们的电子邮件,所以邮箱已成为包含大量潜在敏感信息的存储库。因此,信息泄露可能对组织构成严重威胁。为防止信息泄露,Microsoft Exchange Server 2013 包括了信息权限管理 (IRM) 功能,此功能可对电子邮件和附件提供持久联机和脱机保护。

IRM功能出现在Exchange 2010种,在Exchange 2013的IRM中加强了加密模式,可兼容加密模式 2,既AD RMS加密模式,该模式支持强大的加密功能,允许为 RSA 使用 2048 位密钥并为 SHA-1 使用 256 位密钥。还支持使用SHA-2 哈希算法。

在 Exchange Server 2013 中,可使用信息权限管理 (IRM) 功能对邮件和附件应用持久保护。

通过与RMS的集成,Exchange邮件用户可以控制收件人对电子邮件拥有的权限,允许或限制某些收件人操作,例如向其他收件人转发邮件、打印邮件或附件,或者是通过复制和粘贴提取邮件或附件内容。

IRM 可以实现:

-

防止受 IRM 保护的内容的授权收件人转发、修改、打印、传真、保存或剪切和粘贴该内容;

用与邮件相同的保护级别保护所支持的附件文件格式;

支持受 IRM 保护的邮件和附件的过期,使其在指定时间段之后,无法再进行查看;

防止使用 Windows 中的截图工具复制受 IRM 保护的内容。

但是,IRM 无法防止:

-

第三方屏幕捕获程序;

使用照相机等图像处理设备对显示在屏幕上的受 IRM 保护的内容进行照相;

用户记住或手动抄录信息。

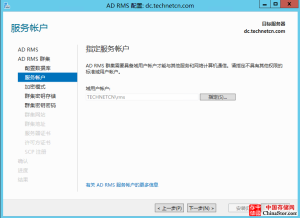

IRM信息权限保护功能是通过AD RMS来实现的,所以需要先安装AD RMS服务。在安装之前需要先准备一个RMS服务账户,该账户不能是Domain Admin,为Domain User即可,需要为服务器本地Administrators成员。

2.部署环境准备

DC:

系统:windows server 2012 Standard

安装介质:SW_DVD5_Win_Svr_Std_and_DataCtr_2012_64Bit_ChnSimp_Core_MLF_X18-27580

IP:192.168.50.10

Exchange:

系统:windows server 2012 Standard

安装介质:SW_DVD5_Exchange_Svr_2013_MultiLang_Std_Ent_MLF_X18-54275

IP:192.168.50.20

3.部署过程

-

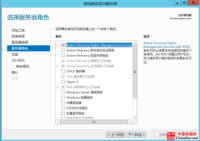

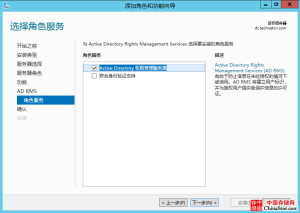

登陆到DC服务器,打开服务器管理器,添加Active Directory Rights management services角色。下一步。

声明: 此文观点不代表本站立场;转载须要保留原文链接;版权疑问请联系我们。